やまざきです。

今年は記録的猛暑でとても暑い夏になりましたが、マクニカネットワークスのエンジニア達は、もっともっと暑い場所で、非常に熱いイベント『Black Hat USA 2018』および『DEF CON 26』に参加してきました。

今回の記事は『Black Hat USA 2018 Training 編』『Black Hat USA 2018 Briefing & Business Hall 編』、『DEF CON 26編』の三部構成でお届けします!

Black Hatは1997年から行われている世界最大級のセキュリティカンファレンスであり、セキュリティ企業の展示会やトレーニング、ブリーフィングといった催しがあります(それとベンダー主催のパーティーも!)。

一方でDEF CONは、1993年から行われているハッカーのためのイベントでして、ハックすることが大好きな純粋なハッカー達が世界中から集まり、ワークショップを提供したり、ハッキング体験コーナーを開いたり、自分が何をどうやってハッキングしたかをプレゼンしたり、深夜まで飲んで歌って踊って騒いだりと、とにかくハッカーのお祭りのようなイベントです。

どちらのイベントも同一人物が立ち上げたものになりますので、毎年夏にBlack HatとDEF CONが連続する形で、ラスベガスで開催されます。今年の開催スケジュールは以下の通りでした。

• 8月4日~8月7日:Black Hat USA 2018 (Training)

• 8月8日~8月9日:Black Hat USA 2018 (Briefing & Business Hall)

• 8月9日~8月12日:DEF CON 26

眠らない街、ラスベガス

今回は、初めての海外出張となる新卒入社3年目のたなか、宮田と共に、Black Hatの有償トレーニング初日から参加してきましたので、特に面白かった点について絞ってレポートしたいと思います。

トレーニングには2日間コースと4日間コースがあり、2日間コースのトレーニングは、前半(8/4-8/5)と後半(8/6-8/7)で2種類のトレーニングを受講することが可能です。

今回参加した3人にはそれぞれミッションがあり、私はIoTセキュリティ、若手の2人はそれぞれWebセキュリティ、産業用制御システム(ICS)セキュリティについて学んでくることでした。

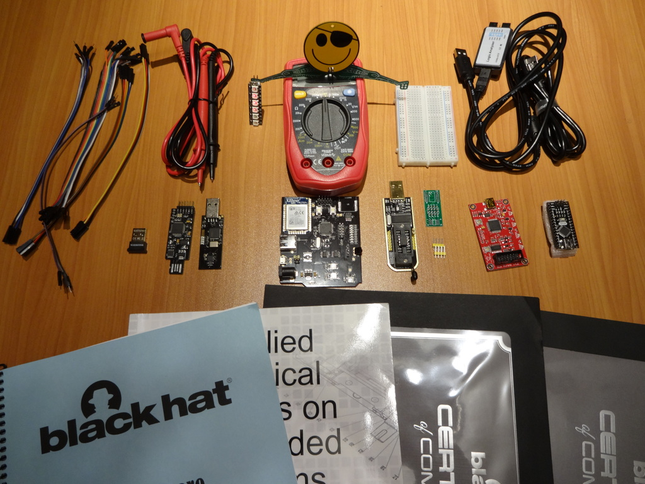

私が受講したIoTセキュリティコースでは、

1. IoTデバイスの基盤やデータシートと睨めっこしながら、シリアル接続可能な端子やファームウェアが吸い出せそうな端子、あるいはデバッグ用のポートを見つけ出し、物理的にノートPCと端子を接続してIoTデバイスをハックするハードウェア的要素

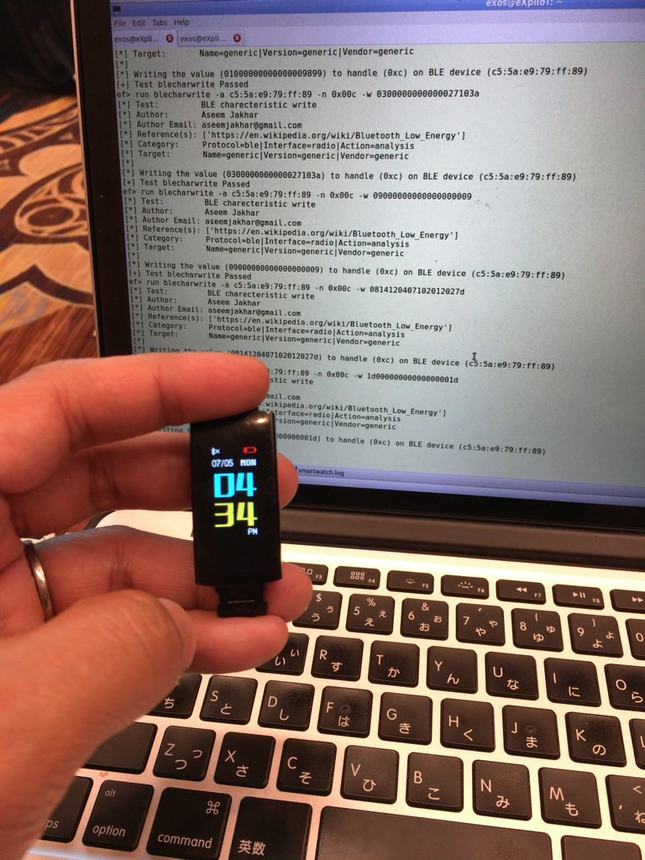

2. BluetoothやZigBeeなどの無線通信の傍受や攻撃パケットを送信するような無線通信的要素

3. 吸い出したファームウェアを解析して脆弱性を見つけ出したり、改竄することで乗っ取り可能にするようなソフトウェア的要素

など、広い知見とスキルを要するもので、これまで学ぶことの無かった新しい世界のハッキング手法を知り、とてもエキサイティングな内容でした。

同じトレーニングには、セキュリティ業界で著名なエンジニア達も参加されていたので、休み時間やランチタイムなどで交流を深めたり、トレーニング内容について分からないところを教え合ったりしながら楽しく進めることができたので、海外のトレーニングであっても心細さを感じることがありませんでした。

SPIポートからファームウェアを吸い出しているところ

Bluetoothを使ってスマートウォッチの時刻を狂わせたところ

Bluetoothを使ってスマートウォッチの時刻を狂わせたところ

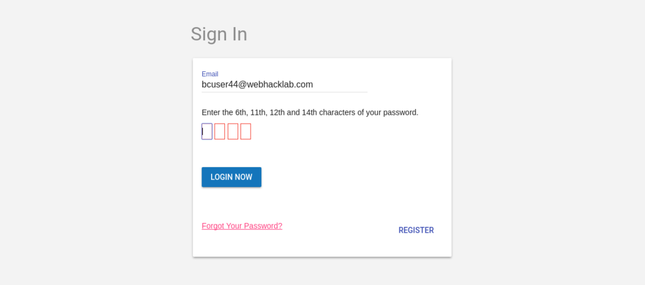

宮田が受講したWebセキュリティコースでは、参加者向けに用意されたラボ環境にVPNでアクセスし、実際に手を動かしながら、以下の3点について学ぶことができたそうです。

1. Webアプリケーションの認証・処理ロジックに注目したハッキング方法

⇒2要素認証、SSO(シングルサインオン)、ユーザ情報を取得するためのAPIの

リクエスト処理などに注目した内容。またSSRF(Server Site Request Forgery)や

セカンドオーダーSQLインジェクション、RCE(Remote Code Execution)等の話もあった。

2. 最近のハッキング手法のケーススタディ

⇒バグバウンティプログラム等で報告された内容の紹介。

3. Webアプリケーションのインフラ周りに対しての探索・ハッキング手法

⇒NMAPを用いたポートスキャンやMetasploitを用いてWebサーバや

Databaseサーバの管理者権限を取得するといった内容。

宮田は、検証目的で自身のWebアプリケーションを作成してはいるものの、より本格的なラボ環境について実際に触れることは無かったため、よい刺激になったようです。また、普段使っていなかったツールやコマンドのオプションについて知ることができたことが、大きな収穫だったそうです。

今後は、Webアプリケーション開発のトレンドをしっかり抑えつつ、最新の攻撃手法についても追従して学んでいかなければならないと、強く感じたようでした。

また、Webアプリケーションファイヤウォール(WAF)を透過してしまうような攻撃手法の例が紹介されていたため、宮田が普段担当しているWAF製品で検知可能か否かをその場で確認したところ、検知可能だったことがとても嬉しかったそうです。

なんとなく触っているだけでは製品の魅力については気づきにくいものですが、このように攻撃者の視点と防御の視点を合わせ持つことで、ますますWebセキュリティの面白さを感じることができ、製品の提案等に役立てられそうですね。

トレーニング3日目には、トレーニング受講者のみが参加できるようなパーティが開催されたようで、

宮田もひとり参加してきました。初めての異国の地で社内で1人だけで参加することには少し不安もあったようですが、いざ行ってみると様々な国の人や日本人の参加者の方と楽しく歓談することができて、とても有意義な時間を過ごすことができたそうです。

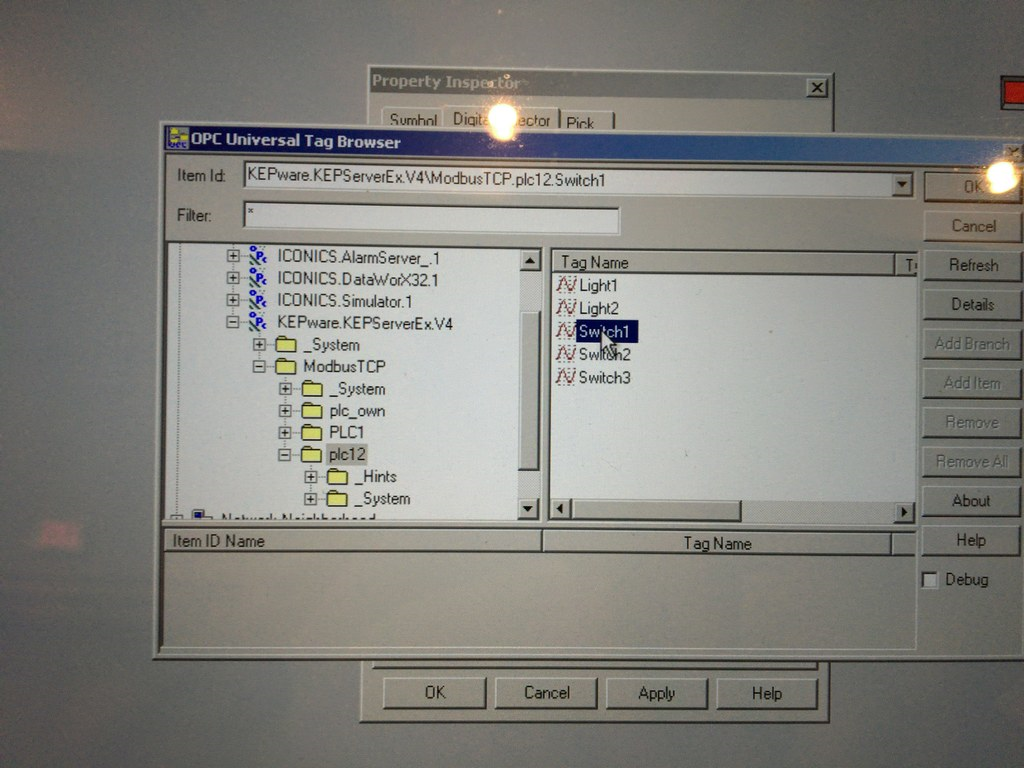

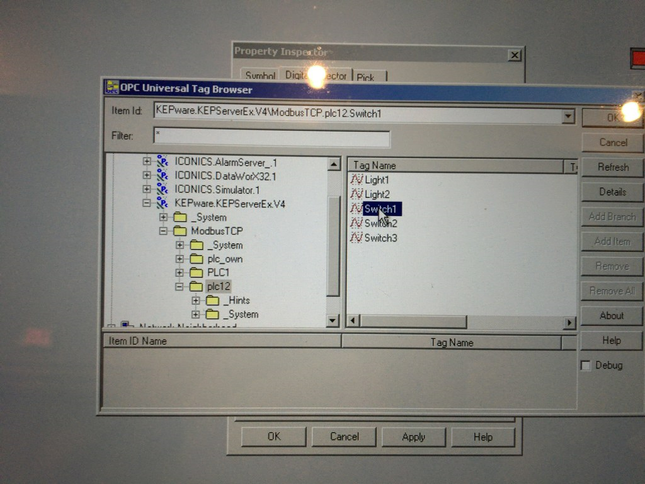

たなかが受講してきた産業用制御システムのコースでは、

1. 産業用制御システムの基礎知識の座学

2. 産業用制御システムをネットワーク経由で操作する方法

3. クラス内に用意された産業用制御システムの実機に対してのハッキングチャレンジ

といった、産業用制御システムセキュリティの基礎的な内容を学んできました。

実際の産業用制御機器が複数組み合わさってシステムとして動作している環境を間近に見ながらのハッキングチャレンジは非常に面白く、社内に帰ってからは自分の検証環境をもっと充実させて1人ハッキングチャレンジを開催する予定です(笑)とのことです。

1人も日本人がいない環境で、初めての海外でのトレーニングということもあり、かなりの不安で前日になかなか寝付けないこともあったそうですが、セキュリティ系のスタートアップ企業で働くポーランド人の方と仲良くなり、トレーニングを受講する中で少しずつ不安も消えていったそうです。

また、産業用制御システムの世界ではWindowsXPでしか動かないソフトウェアがあり、いまだに現役で動くXP機がたくさんあるようでして、トレーニングでは久しぶりにXPを触ったそうです(笑)。

ITの世界と違ってまだまだセキュリティ意識が低い産業用制御システムセキュリティのこれからの市場を盛り上げていくために、これから尽力していきます!と決意してくれました。

関連記事

前へ

Twistlock社を訪問しました!

次へ

Black Hat USA 2018 / DEF CON 26 参加レポート ≪Black Hat USA 2018 Briefing & Business Hall 編≫