てっしー@マクニキです。

# MNCTF(弊社主催のCTF; Capture The Flag)には登場させて頂いていましたが、ついにブログデビューです。

#マクニキとは、以前弊社イベントの際に設定した、攻撃に対して止めない対策を行う架空の会社名です。

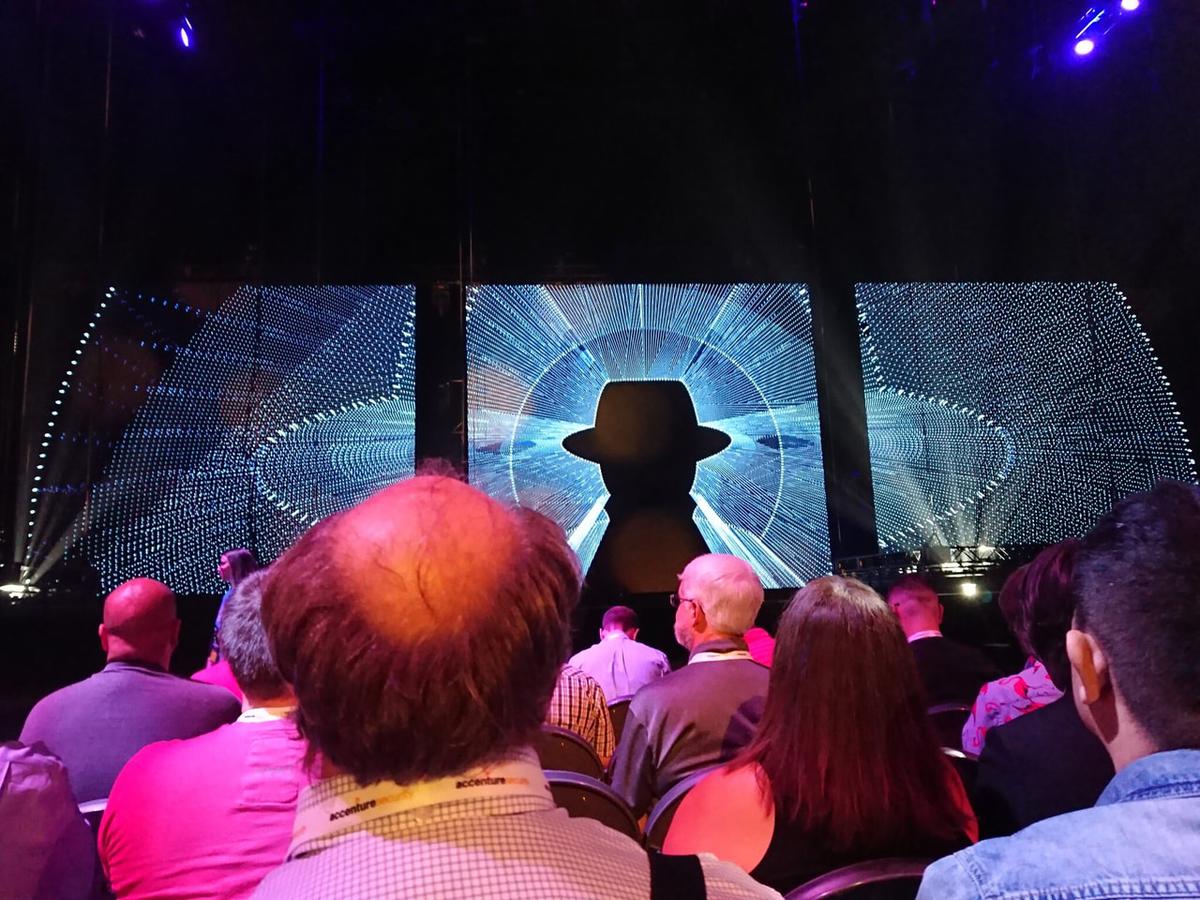

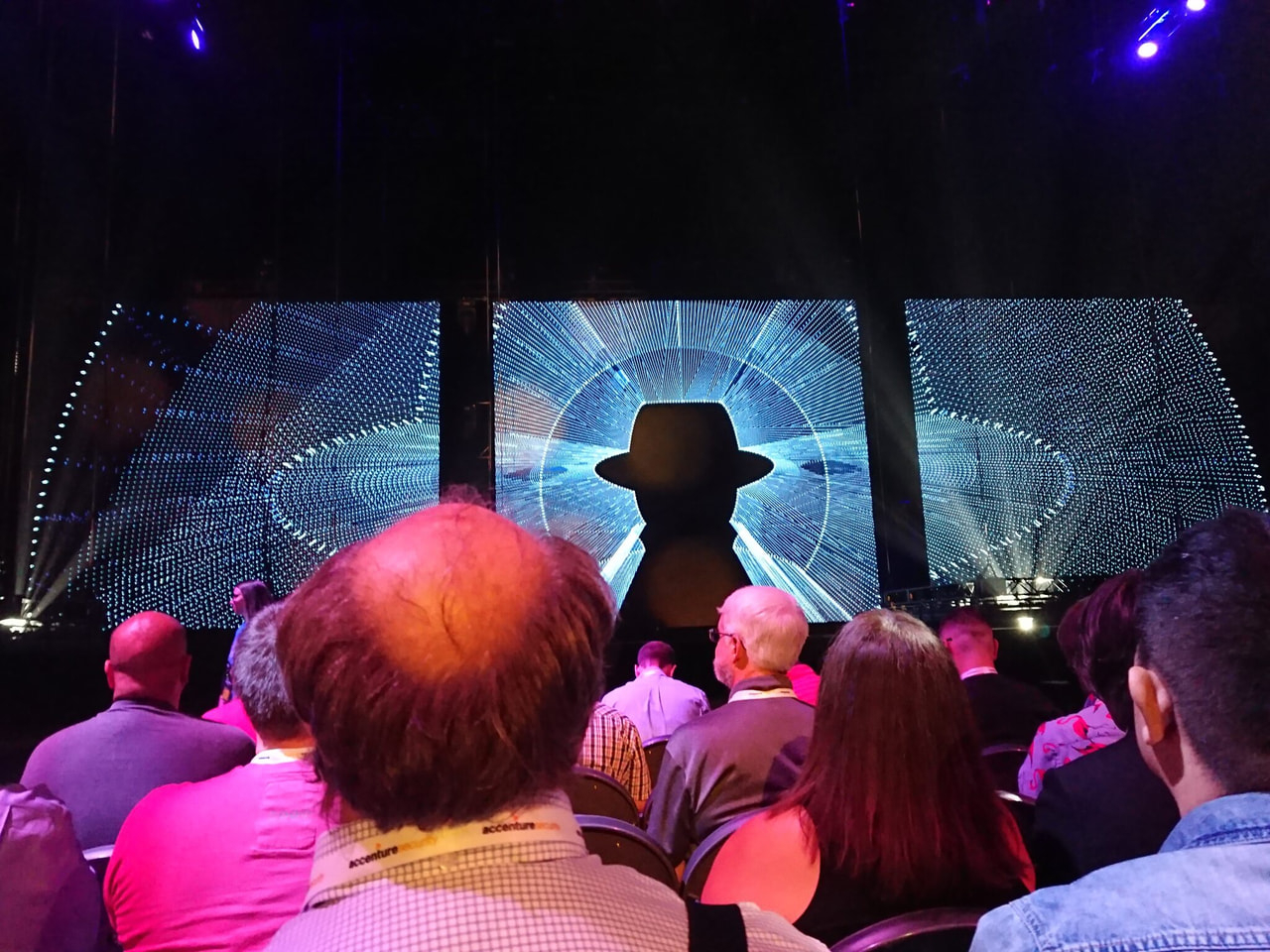

私は8月上旬から米国で開催されていたセキュリティカンファレンスBlack Hat及びDefcon に参加してきました。今回のブログでは、このイベントについて書いてみたいと思います。 今年のBlack Hat は、8/3~8/6 でトレーニング、8/7, 8 でブリーフィングとビジネスエキスポ、DefConは8/8 ~ 8/11 まで開催されていました。

今年のBlack Hat は、8/3~8/6 でトレーニング、8/7, 8 でブリーフィングとビジネスエキスポ、DefConは8/8 ~ 8/11 まで開催されていました。

私は、8/5のトレーニングからDefCon終了まで参加していました。

Black Hat やDefCon の雰囲気などについては、昨年のレポートがあリますので、こちらも参照してみてください。

-Black Hat USA 2018 / DEF CON 26 参加レポート≪Black Hat USA 2018 Training 編≫

-Black Hat USA 2018 / DEF CON 26 参加レポート ≪Black Hat USA 2018 Briefing & Business Hall 編≫

-Black Hat USA 2018 / DEF CON 26 参加レポート≪DEF CON 26編≫

今回、私の参加の目的は以下の二つ。

1) 技術レーニングの受講

2) 最新技術及び業界動向の把握

Black Hat におけるこれらについて、書いていきたいと思います。

1) 技術トレーニングの受講

私は今回「ENTERPRISE INFRASTRUCTURE HACKING - JOURNEYMAN LEVEL(企業向けのハッキング)」という2日間のトレーニングを受講し、所謂、ペンテスト/侵入テストやレッドチームの手法やツールについて学習してきました。

あくまでも企業の防御を改善するためのハッキング技術の習得となるため、心意気などから始まり、徐々に技術的な領域に入っていきました。攻撃のシナリオ・ステップに沿って、机上での解説、仮想的に作成された企業ネットワークを攻撃するという実践、解説・・・の繰り返しで、Step by Step で進んで行きます。

具体的には、最初の一台を脆弱性を悪用して乗っ取り、更により多くの情報を持った端末を探索・偵察し、また乗っ取り・・・を繰り返し、最終的にはCEOの認証情報を奪取し、Outook上のメールを閲覧するという行為までを行います。

環境は、トレーニング提供企業のものを利用できる為、煩雑な環境設定などをスキップした上で、トレーニング内容にフォーカスした形で受講することが出来ます。

後半は、得られた攻撃のノウハウを元に、企業側の防御能力の向上について、ログの取得や解析方法などを学びました。

こういったペンテストやレッドチームのように、実際の攻撃手法によって企業の防御を改善する手法は近年着目を集めています。

セキュリティカンファレンスなどでは数年前から、企業が導入している多岐に渡るソリューション群が、正しく動作しているか、効果があるのかなどを、実際の攻撃手法を用いて自動的に確認するツールの企業ブースがありました。米国のセキュリティ企業であるFireEye社もまた、Verodin 社を最近買収しており、この手のツールをポートフォリオとして加えています。セキュリティは、日々攻撃手法などが変化しており、同じ防御手法・同じ防御設定が常に最適ではない可能性があります。こういった状況に対してある程度、機械的に検証することができるのは、全体的なセキュリティの見直しや最適化の中で有効な対策かもしれません。

図: Verodin による環境評価のデモ画面 また、自動化が難しい様な「尖った」ペンテストやレッドチームを行う事による自組織評価の実施も必要と考えられており、米国機関 NISTからもドキュメントがリリースされています。

また、自動化が難しい様な「尖った」ペンテストやレッドチームを行う事による自組織評価の実施も必要と考えられており、米国機関 NISTからもドキュメントがリリースされています。

https://csrc.nist.gov/CSRC/media/Publications/sp/800-171/rev-2/draft/documents/sp800-171r2-draft-ipd.pdf

https://csrc.nist.gov/CSRC/media/Publications/sp/800-171b/draft/documents/sp800-171B-draft-ipd.pdf

2) 最新技術及び業界動向の把握

ブリーフィングでは100を超える多くのセッションが公開されています。

ここでは、セキュリティリサーチャーによる脆弱性の発表や脅威の動向、防御側のフレームワークなど様々なトピックが発表されています。

私は、新興企業とのミーティングの合間に、モバイル端末(Android やiOS)を標的とした攻撃の状況、ファームウェアセキュリティなどの攻撃・防御対象の拡大を示すものや、オープンソースの脅威インテリジェンス(OSINT)収集の自動化、Windows 10 におけるメモリフォレンジックなど今までの手法の改善などの発表に、参加することが出来ました。

最初に申し上げたモバイルに対する攻撃の発表では、サイバーによる諜報活動を行っている国家のほとんどは、既にモバイル端末を標的としているという報告がありました。日本でもMDMと呼ばれるモバイル端末の管理ソリューションは徐々に浸透しつつありますが、その先のセキュリティ対策については導入が進んでいないのが現状と思われます。

また、DefConでも感じた感想になりますが、ビジネスのデジタル化によって、セキュリティ担当者が考慮するべき対象が以前より拡大していると同時に、DevSecOpsの様にセキュリティがセキュリティ担当者だけで完結しない時代が来ていることをより感じることが出来ました。

企業ブースでは、日本でも良く聞くようになった「ゼロトラスト」というワードが飛び交っていることを想定していました。しかし、この予想は外れており、正直な所、あまり見かけませんでした。(私が確認した限りだと2,3 社程度。)

ここに対する明確な回答は持ち合わせていませんが、各社がバズワード化している文言の利用を避け、より具体的なテーマを掲げて展示していた可能性があると感じました。例えば、「脆弱性の優先度づけとリスク管理」の様なテーマを掲げる企業を多く見かけました。「ゼロトラスト」の世界では端末の状況などに応じて、リソースへのアクセスを動的に制御することが必要と考えられています。その流れの中でこういったプラットフォームは、接続可否の判断を補助するデータソースになり得、更にはシステムの強靭化の手助けになると考えられます。

今回はトレーニング、ブリーフィング、企業ブースなどの状況を少しずつ書かせていただきました。Black Hatやセキュリティの現状 など少しでも雰囲気が伝われば幸いです。

関連記事

前へ

マクニカネットワークスの雰囲気

次へ

アメリカからのインターン生!