こんにちは!エンドポイント製品を担当しているシマシマオです。

1か月以上Work from home(以下WFH)をしています。

WFHをなされている方も多い昨今、いかがお過ごしでしょうか?

ご自宅のネットワーク環境では、会社のネットワーク環境とは異なり、セキュリティ対策を行われていないケースが多いかと思います。

そこで今回、弊社取り扱い製品とのログ連携で頻繁に登場するSplunkと、趣味等で購入されている方も多いIoT端末(Raspberry Pi)を使用し、お手軽に導入できるセキュリティ対策(ご自宅ネットワークをお手軽に監視!)をご紹介いたします。

■Step1:機器の準備

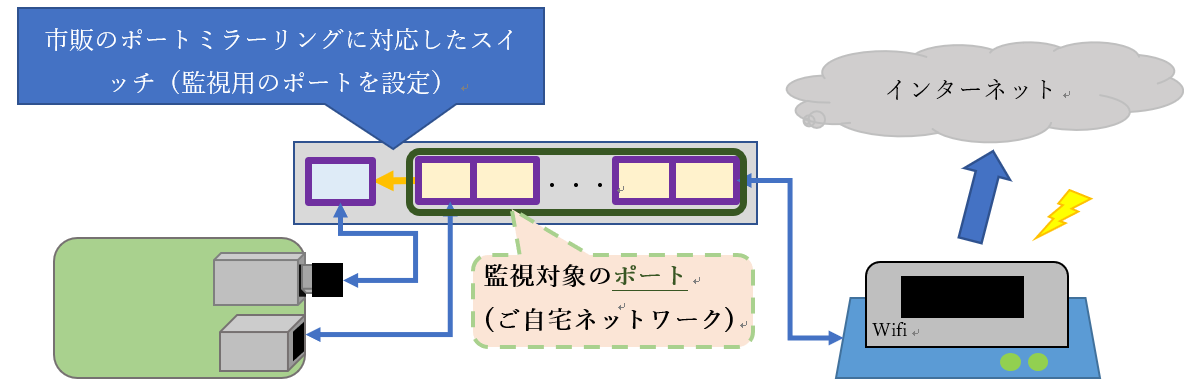

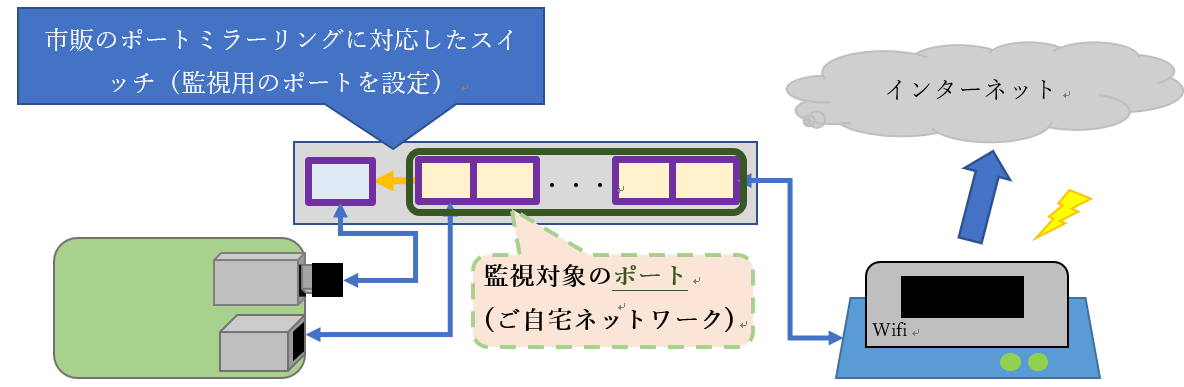

・市販のポートミラーリングに対応したスイッチをご用意ください。

・普段使用しているWifiルーターに対し、クレードルを用意し、LANケーブルで接続できるようにしてください。

※クレードル:Wifiルーターに対しLANケーブルで接続するための機器。

・Raspberry Piをご用意ください。

(本コラムではNW監視用にUSB to LANケーブル変換アダプターを使用)

[図1:ネットワーク構成イメージ]

[図1:ネットワーク構成イメージ]

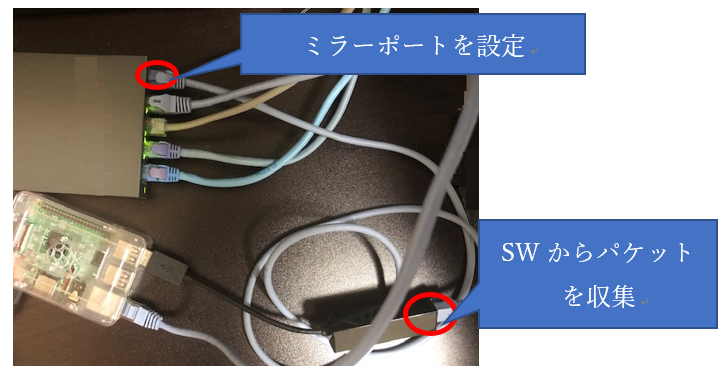

■Step2:Raspberry PiにOSを入れた後、パケット収集ツールを導入 [図2:Raspberry Piとスイッチ接続例]

[図2:Raspberry Piとスイッチ接続例]

本コラムではsnortを使用し、パケットを収集しております。

また、snortのログを絞るため、下記snortのコマンドにてログを取得しています。

コマンド例:sudo snort -i eth1 | grep -e "IP アドレス抽出する正規表現" >> [ログの出力先] &

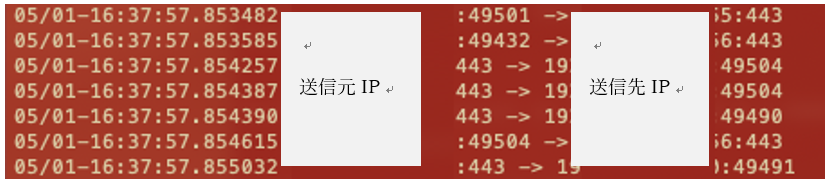

結果、下記のようにパケット情報を収集することができます。 [図3:snortログイメージ]

[図3:snortログイメージ]

■Step3:ローカル環境にSplunkを用意しRaspberry Piとログ連携し、Splunkで可視化! [図4:Splunkダッシュボードイメージ]

[図4:Splunkダッシュボードイメージ]

弊社の下記Splunk製品担当のブログを参考に、検索コマンドを設定いたします。

マシンデータを地図で俯瞰する

検索コマンド例:sourcetype=[フィールド名]| top limit=[表示数] [フィールド名] | iplocation [フィールド名]|geostats latfield=lat longfield=lon count

このような形で、ご自宅のPCがどの国と通信しているかを気軽に確認することができます。さらにC2サーバーのIPアドレスリスト等、危険な接続先とsnortのログを突合、該当のIPアドレスとの通信を検知した際にアラートを上げる処理を追加することで、ご自宅ネットワークをより強固に監視することができます。

※危険な接続先との通信検知後は、該当のPCを速やかにご自宅ネットワークから隔離(LANケーブルを抜く等)し、ウィルス対策ソフトにて、フルスキャンを実施してください。

※本コラムは動作保証をするものではございませんので、あらかじめご承知おきください。

ITセキュリティがますます重要視される昨今、マクニカネットワークスでは日常業務や社内勉強会を通じ、ITセキュリティのトレンドをいち早くキャッチアップできます。引き続きWFHに応用できるセキュリティ強化策を考えていこうと思います。

以上、WFHが続き、焼き肉のタレを使った料理に夢中なシマシマオでした。

関連記事

前へ

2020年度の新人自己紹介

次へ

メール訓練を内製でやってみた